概述:5月12日WannaCry病毒事件大面积爆发,本文主要针对WannaCry病毒的原理与攻击特征进行分析,并结合工控网络主机的应用场景,为工控用户提出相应的检测与防御方法,消除用户的恐慌和担忧,及时采取措施应对此类病毒的变种,保障生产安全。

1.病毒攻击与传播原理分析

其实此类勒索病毒或黑客勒索攻击行为并非首次出现,一些企业的网络数据库服务器被黑客攻击成功后,加密压缩文件并提出勒索条件,这些以往事件可以称为个别案例,并未像WannaCry病毒这样大面积爆发,因此也没有像此次事件这样引起全世界的关注和恐慌。

WannaCry(又叫WannaDecryptor),一种“蠕虫式”的勒索病毒软件,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。(注:“永恒之蓝”是NSA泄露的漏洞利用工具的名称,此次的勒索病毒WannaCry是利用该漏洞进行传播的。)

分析其原理,此病毒其实是利用了微软 Microsoft Windows SMB 服务器通信协议进行传播的。并且微软已经于3月份发布了安全更新包,但是由于很多电脑或服务器没有安装安全更新,造成大面积感染。SMB(Server Message Block,服务消息块),使用TCP445端口,主要用来实现网络上的主机共享文件、打印机、串行端口和通讯等功能。它一般会随Windows系统启动时一并默认开启,很多病毒或蠕虫均是通过此协议进行传播或攻击的。

WannaCry病毒不需要你点开任何文件,打开任何网页被有可能被动感染,该恶意软件会扫描电脑上的TCP 445端口(Server Message Block/SMB),以类似于蠕虫病毒的方式传播,利用向 Windows SMBv1 (SMB1.0)服务所使用的445端口发送特殊设计的消息,来远程执行攻击代码,攻击主机并加密主机上存储的文件,然后要求以比特币的形式支付赎金。

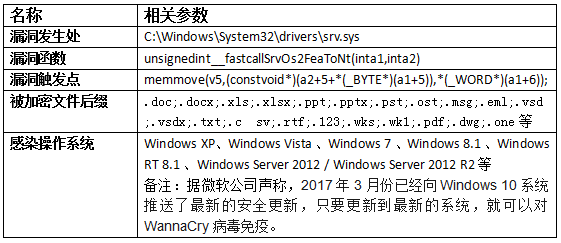

永恒之蓝漏洞技术分析结果如下所示:

2.病毒攻击流程与攻击方式分析

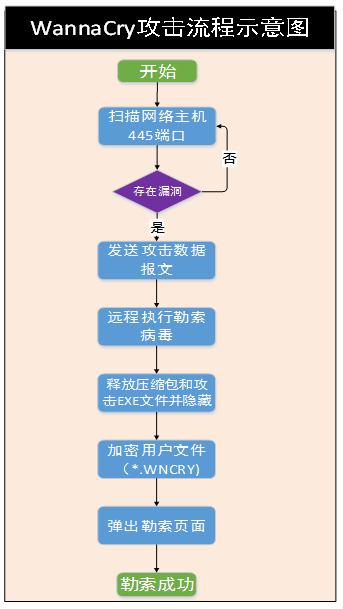

攻击流程:

据技术分析发现,WannaCry病毒分蠕虫部分及勒索病毒部分,前者用于传播和释放病毒,后者攻击用户加密文件。据悉,蠕虫代码运行后先会连接域名:

http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

如果该域名可以成功连接,则直接停止。而如果上述域名无法访问,则会安装病毒服务,在局域网与外网进行传播。现在这个域名已经被注册, “WannaCry”很可能会被得到改病毒样本的“骇客”修改,放开开关(Kill Switch),使病毒继续传播。病毒攻击流程如 下图所示:

攻击方式:

遭受WannaCry病毒侵害的电脑,其文件将被加密锁死,并且病毒在生成加密过的用户文件后再删除原始文件。

理论上讲,存在通过文件恢复类工具恢复原始未加密文件的可能。但是因为病毒对文件系统的修改操作过于频繁,导致被删除的原始文件数据块被覆盖,致使实际恢复效果有限。且随着系统持续运行,恢复类工具恢复数据的可能性会显著降低。

按以往勒索事件的经验,受害用户支付赎金后可以获得解密密钥,恢复这些文件。但是根据安全专家分析,遭受WannaCry攻击的用户可能会永远失去这些文件。这是因为WannaCry病毒存在一个致命缺陷,即病毒作者无法明确认定哪些受害者支付了赎金,因此很难 给相应的解密密钥,所以用户即使支付了赎金,也未必能顺利获得密钥该电脑系统及文件依旧无法得到恢复。

至于网上流传的各种“解密方法”,基本上是没用的,请大家切勿听信谎言,以防遭受更多财产损失。一些安全厂商提供的“文件恢复工具”,可以恢复一些被删除的文件,但是并不能保证恢复所有文件。

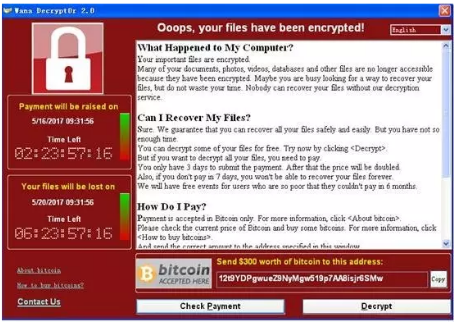

勒索页面如下所示:

3.工控系统病毒防御方式分享

众所周知,工控系统主机使用的Windows操作系统普遍存在版本低,补丁缺的现状,面对WannaCry病毒的攻击,大部分工控主机并不具备防御能力,但庆幸的是,生产工控系统并不直接联网到公共网络,所以在病毒爆发的时候,生产系统的主机并未遭受大面积的攻击和破坏,但根据上文中的分析可知,如果不及时解决工控主机这一系统漏洞,将会像定时炸弹一样时刻威胁着生产安全,因为工控内网中一旦有一台主机感染病毒或其变种,就会迅速传播并造成整个网络主机感染并瘫痪。

根据病毒攻击和传播的原理分析结果,我们不难看出,此次病毒事件的罪魁祸首是SMB协议漏洞以及其使用的445端口,本文将分享几种有效的检测和防御方法,让工控用户可以通过较为简单的操作,使得主机摆脱WannaCry病毒的威胁,从而保障安全生产。

检测方法:

首先我们应该掌握技术手段来验证某台主机是否存在被病毒感染的可能,即是否存在漏洞或已经感染病毒。

1、使用Windows 命令检测445端口是否开启

运行 CMD 命令窗口,输入

netstat -ano -p tcp | find "445" >nul 2>nul&& echo 445端口已开启 || echo 445未开启

如果提示“445 未开启”说明本机445端口是关闭的,而显示为“445端口已开启”则说明本机的SMB服务时开启的,需要做相应的安全防护措施。命令行执行结果如下图所示:

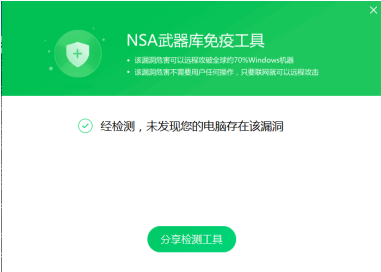

2、使用专用的NSA漏洞检测工具检测是否存在漏洞

目前市面上此类检测工具较多,本文以360公司的检测工具为例(工具下载地址http://dl.360safe.com/nsa/nsatool.exe)

解压后,执行NSAScan.exe进行检测,检测结果界面如下所示:

3、检测是否已经感染病毒

依次检查C盘、D盘、“我的文档”文件夹和其他保存重要文件的文件夹,查看是否有文件名末尾带有“.onion”、“.wannacry”、“.wncry”字样或近似字样。

防护方法

1、更新补丁

对于有条件更新补丁的工控主机,更新微软公司的安全补丁是解决此次病毒的最直接方法,这次病毒爆发影响之大为近年来所罕见。几乎所有的Windows系统如果没有打补丁,都会被攻击。微软在今年3 月发布了MS17-010安全更新,以下系统如果开启了自动更新 或安装了对应的更新补丁,可以抵御该病毒——Windows Vista、Windows Server 2008、Windows 7、Windows Server 2008 R2、Windows 8.1、Windows Server 2012、Windows 10、Windows Server 2012 R2、Windows Server 2016 。而且微软

破天荒的再次为已经不在维护期的Windows XP、Windows 8和Windows Server 2003提供了紧急安全补丁更新。目前最安全的是Windows 10系统,其可通过自动更新及时打补丁,所以基本不会受该病毒影响。

需要说明的是,微软公司公布的补丁版本是与操作系统版本相对应的,用户在下载补丁和运行补丁时,需要先确认自己的操作系统是什么详细版本,查看方式如下:

运行 CMD命令窗口 键入:

ver(用于查看版本)

msinfo32(用于查看详细版本)

微软公司官方补丁下载地址:

https://technet.microsoft.com/zh-cn/library/security/MS17-010

Windows XP/Server 2003等早期版本特别补丁下载地址

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

2、网络防护

工控主机往往存在不能随意打补丁的限制,而且补丁在安装过程中或安装后均可能存在对工控主机产生影响的风险,因此对于不能及时打补丁的工控系统,建议采用网络防护的方法,

硬件防火墙

禁止445等高危端口的应用,主要可以使用硬件工控防火墙在网络边界处进行隔离防护,确认安全策略白名单配置的准确性和安全性,杜绝445端口的连入连出,做好区域隔离;同样的,在工厂企业办公网向外网出口处的防火墙也应严格配置安全策略,一般在此位置的防火墙安全策略中大量使用Zone to Zone 的大范围开放规则,安全策略较宽松,需要将445 135、137、138、139等高危敏感端口做拒绝策略。

Windows防火墙

通过配置Windows自带的软件防火墙来禁止445等端口的使用,首先在控制面板中找到Windows防火墙一项,将其开启,并在高级选项中,增加135、137、138、139、445端口的拒绝连入规则,此方法网络中有较多详细介绍,本文不再赘述。

但需要提醒用户的是,Windows防火墙在工控系统中会被禁止使用,启用之后可能会造成工控软件通讯问题,比如Windows防火墙是默认拒绝Ping入的,有些工控系统需要用Ping命令确认网络是否通畅。

主机防护

工控主机如果安装了工控安全防护软件并启用进程白名单模式,可以通过阻止病毒进程运行的方式防止主机感染病毒;而另一方面,在不存在兼容性问题的假设条件下,工控系统使用专门的杀毒软件也可以短时间防御此病毒,但令人担忧的是,wannacry病毒刚刚爆发几天,就有其为了免查杀而出现的变种版本wannasister,而工控系统本身很难及时更新病毒库,这一直是工控系统无法很好的使用杀毒软件的根本原因。因此,在工控系统主机防护产品选型方面,基于进程白名单模式的进程防护产品相对而言更适合工控环境的需求。

结语:在经历了几天来的“谈毒色变”的阶段,Windows用户们已经开始用平和的心态客观认识和分析此次病毒事件的来龙去脉,工控网络因其特殊性,在整个安全事件中具有更为深远的意义,希望能够通过本文,使得工控用户掌握更多关于此次病毒的原理和技术方式,从而摆脱恐慌和无助,掌握安全技术,拿起安全武器,抵御工控网络面临的安全攻击,保障生产的安全与稳定运行。

暂无评论

要发表评论,您必须先 登录